Apple, T2 og reell risiko

Husker du Meltdown og Spectre? 'Lekkasjene' på innsiden av Intels prosessorer? Etter måneder med fete overskrifter og magre patcher ble det stille. Nå er det Apple sin tur. T2 lekker. Enda en storm i et vannglass?

Meltdown og Spectre var beviselig reelle nok. De såkalte sidekanalene lakk virkelig. Og leverandørene tok utfordringen på alvor. Matchet prosessorer og operativsystemer over en lav sko, tettet noen av 'hullene', lot andre være. Og reduserte samtidig ytelsen med mellom 5 og 20%. Var det verdt det? Neppe. Lekkasjene var så spekulative at sjansen for å 'treffe' med et angrep var langt mindre enn for tidenes lottogevinst.

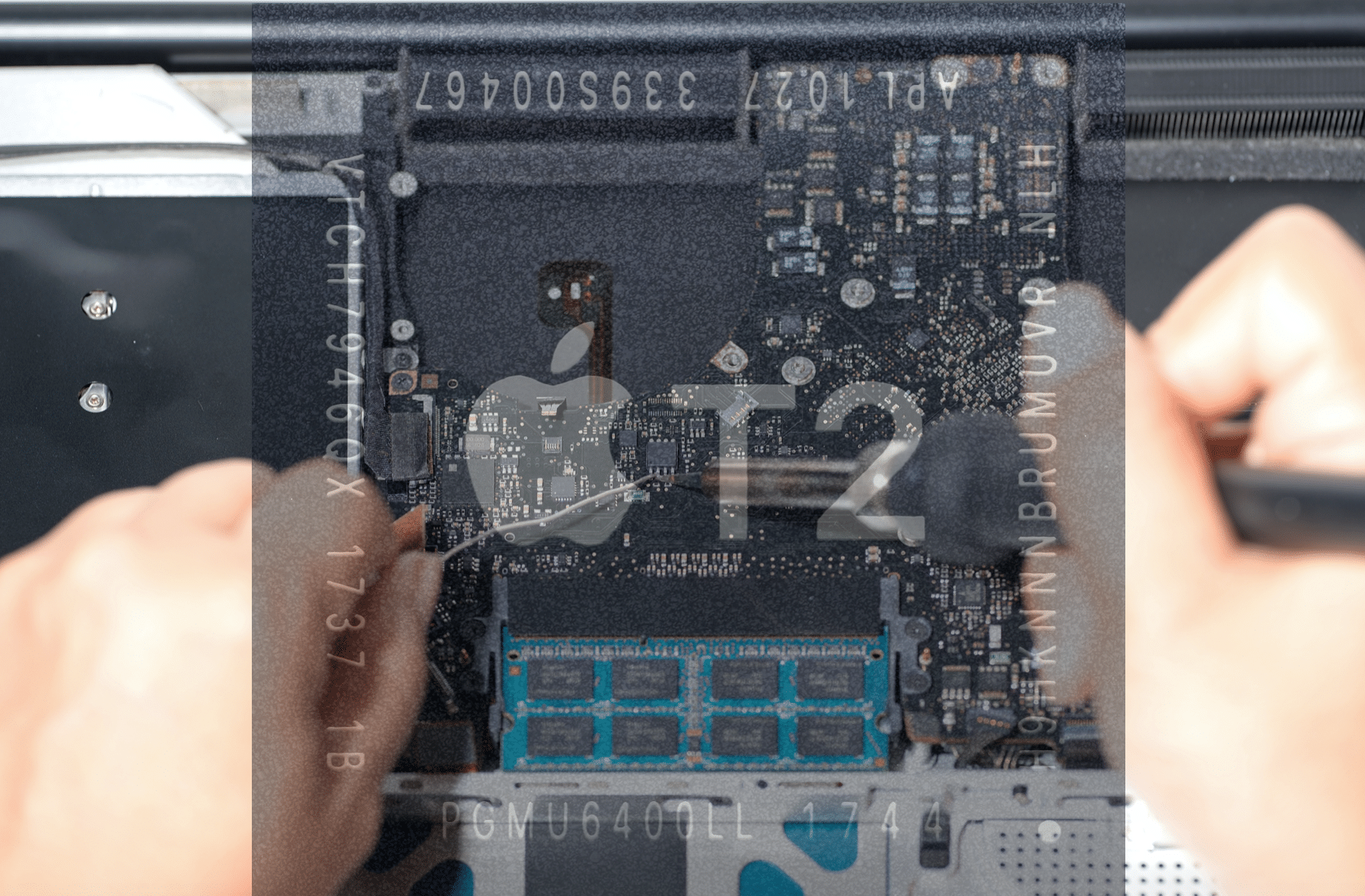

Dagens episode av samme 'serie' heter T2 og kommer fra Apple. T2 er en sikkerhetsprosessor som finnes i de fleste Mac-modeller fra de 2-3 siste årene. Den lever på mange måter sitt eget liv uavhengig av resten av systemet, lagrer sensitive data (for eksempel fingeravtrykk) og utleverer (blant annet) krypteringsnøkler til maskinen når omstendighetene er kvalifiserte. En smart arkitektur som Apple har benyttet i mobiltelefoner og brett i lang tid, og som har bidratt til å gi selskapet dets spesielle sikkerhets-standing i markedet. En standing som har holdt seg til tross for at eksperter og hackere fra tid til annen har klart å 'jail-breake' både telefoner og brett.

Nyheten primo oktober er at også T2 har en slik svakhet. 'Innbruddet' er demonstrert i praksis og kan ikke fikses fordi dette er hardware. Det høres unektelig ut som en katastrofe, men tilfellet var for Meltdown og Spectre, er katastrofens reelle omfang uhyre beskjedent.

Når forutsetningene for å utnytte den nyoppdagede svakheten kommer på bordet, blir tegningen tydelig. For eksempel at det kreves fysisk kontakt med utstyret. Dermed forsvinner mer enn 99% av eksponeringen. Videre - et innbrudd i T2 gir ikke tilgang til krypterte eller på annen måte beskyttede data, kun til selve prosessoren. Ille nok siden slik tilgang kan brukes som springbrett til avlytting, keylogging og andre aktiviteter. Igjen er imidlertid terskelen høy. Videre - tilgangen og alle endringer forsvinner når T2-prosessoren omstartes. Det skjer riktignok ikke særlig ofte, men det skulle undre oss om ikke en software-oppdatering fra Apple øker denne hyppigheten vesentlig.

Derfor kan Mac-eiere flest registrere og deretter glemm rapportene. Apple har fått en ripe i lakken, men er fortsatt ledende på totalsikkerhet. Og mens enkelte ekspertmiljøer argumenterer for at slike sikkerhets-prosssorer er en dårlig ide, kommer Apple ganske sikkert til å oppdatere T2, kalle den T3 og fortsette i samme retning. En retning andre fagmiljøer applauderer. Dessuten - mens Apples rulleblad i sikkerhetsmessig forstand slett ikke er plettfritt, er innstillingen tillitvekkende, demonstrert via (blant annet) et effektivt 'bug bounty' program (se for eksempel kjente Sam Curry's blog We Hacked Apple for 3 Months: Here's what we found).

Samtidig er det ingen tvil om at brukermiljøer med spesielle sikkerhetsbehov, bør spisse rutinene etter avsløringen.

Risikoen i forhold til insidere med teknisk kompetanse eller brukere som gir 3. parter fysisk tilgang, er reell og må håndteres med strammere rutiner - typisk i sammen med spesialister og leverandører, i dette tilfellet Apple.

Bottom Line: Ingen grunn til panikk, men (enda) en påminnelse om at halveringstiden for 'ubrytelige sikkerhetstiltak' er blitt enda kortere. Never a dull moment. Cyberforsvar er en prosess, ikke et prosjekt.

Legg igjen kommentar

Du må være innlogget for å kunne kommentere.